Pour éviter les intrusions, le vol, le chiffrement des données ou encore la demande de rançons, la gestion des correctifs de sécurité (Patch Management) est un élément clé de la stratégie de sécurité des directions informatiques en 2022 (PSSI). Les failles de sécurité sont de plus en plus nombreuses et plus impactantes notamment à cause de la digitalisation très importante et généralisée des entreprises.

2021, l’année record des failles zero-day »

LeMondeInformatique – Septembre 2021

Malheureusement, il ne suffit plus de protéger les serveurs dits « sensibles » ou les postes utilisateurs les plus exposés. Aujourd’hui, TOUS les systèmes d’exploitation (OS) et TOUS les logiciels sont sensibles aux cyberattaques et peuvent par conséquent compromettre la sécurité du service informatique d’une entreprise. La vigilance et la réactivité sont de rigueur.

Vous devez désormais automatiser votre processus de gestion des vulnérabilités de vos systèmes d’exploitation, de vos applications tierces ainsi que de vos matériels informatiques.

Les vulnérabilités connues non corrigées : doit-on fermer les yeux, ou agir ?

Les failles de sécurité identifiées et reconnues par les éditeurs sont des failles qui peuvent être exploitées par des personnes malveillantes. Subir une cyberattaque implique de graves conséquences comme nous l’avons évoqué dans notre article « Les RSSI face à la hausse de la cybercriminalité ».

En tout état de cause, il faut protéger son SI, et vous aurez besoin d’aide ! La meilleure méthode consiste non seulement à appliquer des politiques de sécurité strictes au sein de l’entreprise, à être paré à gérer des incidents (voir notre article « modèle de réponse aux incidents »), mais aussi à se doter d’un outil qui vous permet de :

- Analyser le parc informatique et logiciels afin de détecter les correctifs manquants (améliorer la visibilité en temps réel)

- Récupérer de manière automatisée l’ensemble des correctifs (gagnez du temps !)

- Prioriser le déploiement de correctifs selon la criticité, le nom de la faille… (ordonnancer un processus de déploiement de correctifs de sécurité)

- Déployer intelligemment le(s) correctif(s) sur le(s) poste(s) concerné(s) (notification à l’utilisateur, intégrer une phase de test sur des postes critiques, déploiement en masse…)

Failles « zero-day » : que doit-on en retenir ?

Une faille zero-day est une vulnérabilité inhérente aux logiciels (ou matériels) utilisés par les entreprises dont il n’existe pas encore de solution pour y remédier. Le nombre de failles dites « zero-day » se sont multipliées ces dernières années et semblent devenir en 2022 la principale inquiétude des directions informatiques, à cause d’une cybercriminalité en forte hausse.

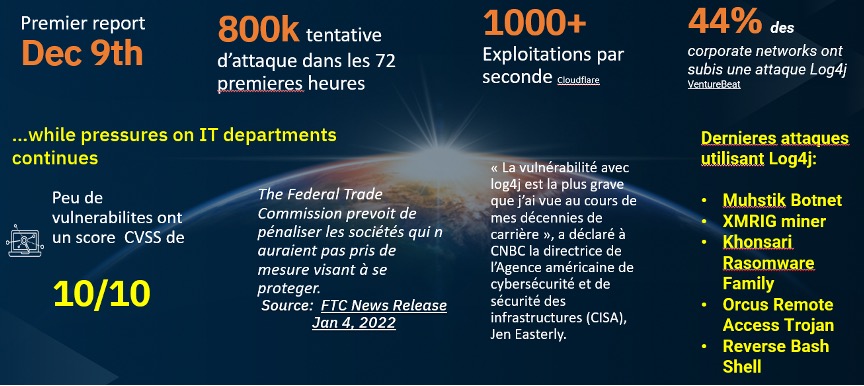

Revenons sur les derniers évènements marquants, avec Log4j. C’est un framework de journalisation open-source qui permet aux développeurs de logiciels d’enregistrer des données au sein des applications qu’ils conçoivent. Malheureusement, Log4j est omniprésent au sein des applications Java. Ainsi, dès l’annonce de cette faille de sécurité, Amazon AWS, CloudFlare, iCloud, Steam et d’autres plateformes ont été impactées.

Que doit-on en retenir ? Les failles zero-day représentent une préoccupation et une menace quotidienne pour les directions IT. Cela nécessite de cadrer l’ensemble de ses processus de gestion des correctifs. Le patch management est un processus qui permet de réduire le risque de compromission du SI et des données de l’entreprise.

Le défis des RSSI : déployer rapidement des mises à jours et correctifs

Votre volume de logiciels métiers, de postes de travail ainsi que du nombre de serveurs multi os est devenu bien trop conséquent. La gestion des failles et des correctifs n’en reste pas moins évident. L’enjeu est de taille, les DSI se munissent de différents outils pour pallier les problématiques liées au patch management (plusieurs solutions de déploiement de patchs, script d’automatisation, etc.)

Ce qui est possible avec des solutions de Patch Management :

- Découvrir l’inventaire de vos parcs matériels et logiciels,

- Auditer & analyser votre vulnérabilité en quelques clics,

- Visualiser l’état de conformité du parc (rapports dynamiques),

- Intégrer facilement une phase de test des correctifs pour en s’assurer de la compatibilité et éviter les effets de bord avant déploiement,

- Gérer de manière unifiée les correctifs de l’ensemble du parc (OS, Serveurs & Apps),

- Industrialiser et automatiser votre processus de patch management,

- Assurer une conformité continue avec votre politique de sécurité.

Les experts DMI accompagnent de nombreuses directions informatiques dans leurs projets de gestion des correctifs (Patch Management), pourquoi pas vous ? Sollicitez-nous !